Inhaltsverzeichnis

Das „Darknet“?

Das Darknet wird aktuell in vielen Medien versucht zu erklären. Da diese „gemeinem Netzwerke“ im Zusammenhang mit illegalen Aktivitäten stehen sollen. Aber es gibt seit Jahren abgeschlossene Netzwerke, die nur von bestimmten Personen genutzt werden können, das ist nicht typischerweise „illegal“.

Ein Beispiel für ein bekanntes „Darknet“ wäre zum Beispiel das „Intranet“ eines Unternehmens„, in dem sich NUR Mitarbeiter die einen Zugriff auf das eigene Netzwerk haben Informationen besorgen können.

In diesem Zusammenhang kann man also davon sprechen, dass es viele „Darknets“ oder auch „versteckte Netzwerke“ gibt. Ja sogar der deutsche Bundestag betreibt ein solches gesichertes Netzwerk für die Abgeordneten!

Denn „das Darknet“ ist sozusagen eine „Sammlung von Webseiten, welche nur für bestimmte Benutzer freigegeben oder erreichbar sind“.

Das dies über eine herkömmliche Internetverbindung ebenfalls erreicht werden kann, liegt dann oft in der Natur der Sache. Es gibt verschiedene Möglichkeiten „versteckte Netzwerke“ zu betreiben, also Netzwerke die nicht über Suchmaschinen gefunden werden können, oder die nur bestimmten Benutzern vorbehalten sind. Dabei kann die Authentifizierung als Benutzer über verschiedene Methoden wie „Benutzername/Passwort“ oder auch nur für Nutzer die sich über eine VPN-Verbindung mit einem bestimmten Netzwerk verbunden haben erfolgen.

Im folgenden Artikel findest Du diese Informationen:

- Was ist das Darknet?

- Darknet Linkliste

- Argumente gegen Überwachung

- Warum man TOR + VPN gemeinsam nutzen sollte

Meistens wird über das „Darknet“ als das „Onion oder TOR Netzwerk“ berichtet.

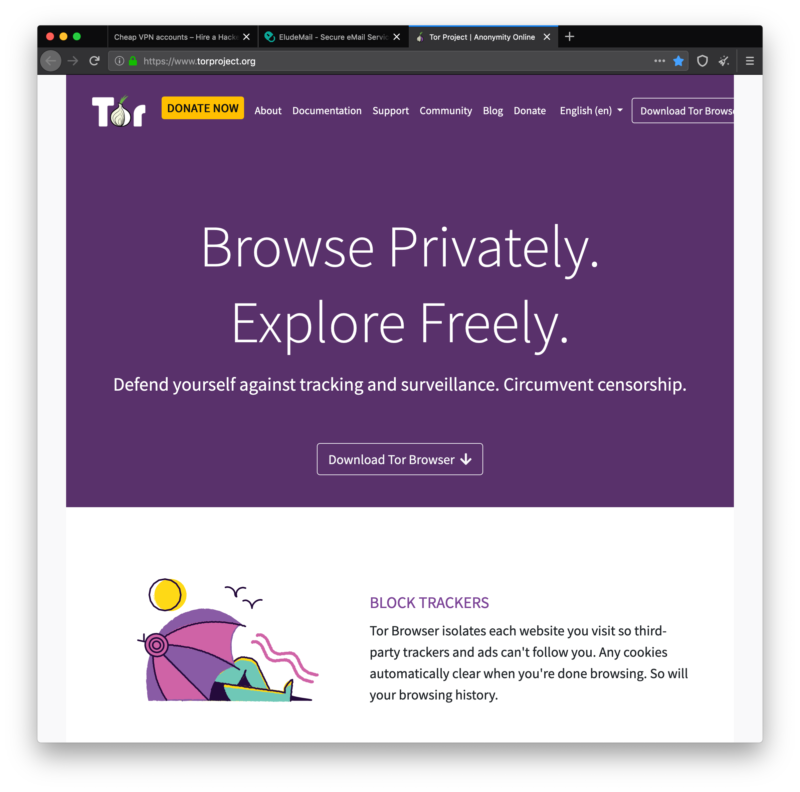

Es handelt sich dabei um Webseiten, welche NUR über einen Zugang zum TOR Netzwerk verwendet und aufgerufen werden können. TOR ist ein Anonymisierungs-Dienst der völlig kostenfrei und für jeden verfügbar ist. Es ist dabei keine Anmeldung oder sonstige Identifikation erforderlich.

TOR ist einfach.

Durch die Installation des TOR-Browsers auf dem Windows, Mac OSX Computer oder auch über die App „Orbot“ für Android Geräte sind häufigsten Nutzungsvarianten. Dabei wird dem Nutzer eigentlich alles abgenommen nach der Installation. Es reicht sich den TOR-Browser oder die App auf dem eigenen Gerät zu installieren und sich mit dem TOR Netzwerk zu verbinden. Und schon kann man auch Webseiten mit den Domain-Endungen „.onion“ aufrufen. Völlig anonym und sicher.

Anonyme Nutzung nur durch TOR

Seiten die nur über die Endung .onion erreichbar sind sind daher auch nicht OHNE Tor erreichbar. Das bedeutet, dass nur eine eingeschränkte Benutzergruppe darauf Zugriff hat.

Was dabei besonders ist, dass jeder der Benutzer des TOR Netzwerkes prinzipiell „Anonym“ bleibt. Also niemand muss sich Gedanken machen darum ob er bei der Nutzung oder auch beim Austausch von Daten mit anderen beobachtet oder verfolgt werden könnte. Weshalb natürlich viele Benutzer des „Darknet“ sich auch entsprechen vor einer behördlichen Verfolgung und Überwachung sicher fühlen und daher viel freiere Informationen veröffentlichen.

Darunter sind natürlich auch Betrüger und auch Kriminelle zu finden, wie es diese überall auch außerhalb des Darknet gibt! Aber es ist keineswegs die Mehrheit der Benutzer.

TOR Nutzer, und davon gibt es weltweit mehr als 150 Millionen Menschen, sind interessiert an einem Internet OHNE Überwachung, ohne grenzen und lieben Ihre Freiheit und Privatsphäre. Das sind keine Verbrecher!

Hinweis:

Eine genaue Anleitung und auch Downloads dazu findet man auf der Seite des „TOR-Project“ oder auch in unserem „Testbericht TOR“ Wir raten jedem dies auch einfach auszuprobieren. Es ist nichts anderes als wenn man herkömmliche Webseiten aufruft oder sich mit anderen in Foren austauscht. Man kann Daten bekanntgeben, man muss aber auch nicht.

Auch wenn es durch Medienberichte derzeit auch stigmatisiert wird, so ist die Nutzung von TOR oder auch anderer Anonymisierungsdienste weder verboten noch irgendwie anrüchig oder illegal!

Es ist einfach so, dass jeder Benutzer im Internet natürlich das Recht hat, alles zu unternehmen was seine eigene Datensicherheit oder auch Privatsphäre schützten kann.

TOR und VPN-Dienste sind dabei hilfreiche Tools. Auch Millionen von Unternehmen und auch Regierungen verwenden zudem VPN um die Benutzer sicher und verschlüsselt mit dem eigenen Netzwerken kommunizieren zu lassen. Also es ist einfach nicht richtig, so zu tun als wäre die Nutzung illegal oder anrüchig! VPN ist der weltweite Standard für sichere Datenübertragung über das Internet!

Darknet- (.onion) Linkliste

Da man Links aus dem .onion Darknet nicht bei Google finden kann, sind Benutzer darauf angewiesen zumindest einmal zu ein paar wenigen Seiten Links zu erhalten. Meistens sind auf diesen Seiten auch andere Links vorhanden und so kann man sich dann wie es auch schon vor den ersten Suchmaschinen war, von Seite zu Seite handeln und damit auch nicht für jeden zugängliche Inhalte sehen.

Wir haben daher einmal ein paar Links hier zur Verfügung gestellt und wünschen viel Spaß beim Entdecken:

Für die angegebenen Links oder deren Inhalte sind wir natürlich nicht verantwortlich!

Außerdem lassen sich diese Seiten nur durch bei Verwendung von TOR nutzen!

Darknet Linkliste

Beliebte Suchmaschine für das ONION Netzwerk:

Ahmia ONION Suchmaschine: http://msydqstlz2kzerdg.onion/

- Anarcho-Syndicalist Brigade – https://kvtdju44einv4ftg.onion/

- Anonchan – https://od6j46sy5zg7aqze.onion/

- Anonymoose Chat – https://c2hluuzwi7tuceu6.onion/

- Anonymous BBS – https://qm3monarchzifkwa.onion/

- BuggedPlanet.info – https://6sgjmi53igmg7fm7.onion/index.php?title=Main_Page

- ChatRoom – https://xqz3u5drneuzhaeo.onion/users/chatroom/login.php

- Dark DC – https://darkdc2fy45l24dp.onion/

- Destination Unknown – https://nwycvryrozllb42g.onion/

- EFG Chat – https://xqz3u5drneuzhaeo.onion/users/efgchat/

- Eliza ChatBot – https://opnju4nyz7wbypme.onion/

- Elude Anonyme EMail: http://eludemaillhqfkh5.onion/

- ES Simple Uploader – https://i7hknwg4up2jhdkx.onion/

- FileshareZ – https://xqz3u5drneuzhaeo.onion/users/filesharez/

- Free Bibliotheca Alexandrina – https://xqz3u5drneuzhaeo.onion/users/iskanderarchiv/

- FreeBBS – https://freebbs4fghuteja.onion/

- Freedom Hosting – https://xqz3u5drneuzhaeo.onion/

- GPF PrivacyBox – https://c4wcxidkfhvmzhw6.onion/index.en.html

- IMGuru – https://p7d2k2xiioailnuu.onion/

- Mister – https://xqz3u5drneuzhaeo.onion/users/mister/

- Onionforum 2.0 – https://65bgvta7yos3sce5.onion/

- QicPic – https://xqz3u5drneuzhaeo.onion/users/qicpic/

- SharePass – https://tklxxs3rdzdjppnl.onion/

- Silk Road Forums – https://dkn255hz262ypmii.onion/

- Simple PM – https://4v6veu7nsxklglnu.onion/SimplePM.php

- Talk.onion – https://ci3hn2uzjw2wby3z.onion/

- The Ultimate Tor Library – https://am4wuhz3zifexz5u.onion/

- Tor Mail – https://jhiwjjlqpyawmpjx.onion/

- Weird and Wonderful Old Stuff – https://xqz3u5drneuzhaeo.onion/users/dosbox2/

- WikiLeaks – https://zbnnr7qzaxlk5tms.onion/

Links sind nur im TOR Browser zu öffnen oder mit einer aktiven VPN-zu-TOR Verbindung. Zum Beispiel mit NordVPN (Testbericht)

Hinweis: Wir weisen jegliche Haftungen für die Inhalte der verlinkten Seiten von uns, diese Seiten dienen als Beispiele und sollen keine Hinweise für kriminielle Aktivitäten geben und sind daher auf eigenes Risiko zu verwenden.

Warum wir TOR oder VPN-Dienste brauchen für die eigene Privatsphäre!

Die Nutzung von TOR oder anderen VPN-Diensten schützt uns vor einer besonders häufig vorkommenden Überwachungsmaßnahme durch Behörden und Geheimdienste weltweit.

„Die Datenverkehrsanalyse.“

Dabei werden die Aktivitäten der Benutzer im Internet gezielt überwacht und darauf lassen sich alleine aufgrund der aufgerufenen Seiten und auch benutzten Services klare Profile der Benutzer erstellen. Es geht dabei also nicht nur um die eigene Identität oder dein eigenen Namen im Internet zu verstecken, sondern alleine die zugänglichen Aktivitäten können die Privatsphäre von Personen entschieden beeinflussen oder schädigen.

Beispiel für Privatsphäre im Alltag!

Stellen wir uns doch mal den Lehrer der Grundschule vor, was würde wohl passieren, wenn plötzlich bekannt werden würde, dass er sich um AIDS Webseiten informierte und auch mit einer Spezialklinik über das Internet den Kontakt aufgenommen hat? Können wir garantieren, dass dieser weiterhin unbehelligt seinen Job nachsehen wird können und auch nicht als Kandidat für ein anderes Amt ausgeschlossen oder unberücksichigt bleiben wird? Alleine das er sich vielleicht vor der ganzen Gemeinde erklären muss warum und was er getan haben soll, würde Ihn sicherlich nicht helfen. Es gibt also gute und berechtigte Gründe, warum wir uns um unsere Privatsphäre sorgen sollten!

Es gibt eine Menge gute Argumente gegen staatliche Massenüberwachung.

Unvereinbarkeit mit Demokratie

- Durch staatliche Massenüberwachung werden die Bürger unter Generalverdacht gestellt, was ein ausdrückliches Misstrauensvotum des Staates gegenüber seiner Bürger ist. Durch diese anlasslose Überwachung wird das Vertrauensverhältnis von Bürger zu Staat tiefgründig gestört.

- Massenüberwachung stellt die Umkehrung des demokratischen Grundprinzips dar, wonach die Bürger die Regierenden überwachen, und ist somit mit den Werten einer Demokratie nicht vereinbar.

Zweifelhafter Nutzen

- Massenüberwachung tangiert primär unbescholtene Bürger, da Kriminelle ohnehin auf nicht überwachte Kanäle oder schwer überwachbare Kommunikationsformen ausweichen, welche für gewöhnliche Bürger nicht praktikabel sind.

- Massenüberwachung wird mit Terror-Bekämpfung gerechtfertigt. In der Vergangenheit hat sich Massenüberwachung jedoch nicht als taugliches Mittel erwiesen, um Terror-Akte zu vereiteln.

Unliebsame Folgen und unnötige Risiken

- Wer überwacht wird (und darüber Bescheid weiss), ändert sein Verhalten und letztlich sein Denken. So führt Massenüberwachung von Selbstzensur des Einzelnen zu einer konformen Gesellschaft als Ganzem.

- Massenüberwachung verunmöglicht vertrauliche Kommunikation. Anwälte und Ärzte können nicht mit Klienten resp. Patienten kommunizieren, ohne ihre gesetzliche Schweigepflicht zu verletzen.

- Durch Massenüberwachung gesammelte Daten können gestohlen werden. Mit jeder Vervielfältigung von Daten wird die Gefahr erhöht, dass Unberechtigte Zugriff darauf erlangen.

- Durch Massenüberwachung gesammelte Daten können missbraucht werden. Selbst wenn ein Missbrauch zum jetzigen Zeitpunkt unwahrscheinlich erscheint, können gegenwärtig gesammelte Daten in Zukunft missbraucht werden.

- Es ist noch nicht absehbar, welche Rückschlüsse die durch Massenüberwachung gesammelten Daten – insbesondere Metadaten – auf ihre Erzeuger zulassen. Somit ist unklar, worauf man sich mit Massenüberwachung überhaupt einlässt.

Entgegnung auf «Ich habe nichts zu verbergen»

- «Wer nichts zu verbergen hat, hat nichts zu befürchten» ist kein gültiges Argument, weil Privatsphäre ein Wert an sich ist und nicht nur zu wahren ist, wenn es etwas zu verbergen gibt.

- Wer Massenüberwachung mit der Begründung befürwortet, er habe nichts zu verbergen, muss gemäss dieser Logik auch bereit sein, Überwachungskameras in seinem Schlafzimmer installieren zu lassen (oder aber zugestehen, dass er dort etwas zu verbergen hat).

- Wer Daten erzeugt, ohne dabei geltendes Recht zu verletzen, sollte frei bestimmen können, was damit geschieht. Die anlasslose Speicherung durch den Staat kommt einer Enteignung gleich.

- Befürworter von Massenüberwachung argumentieren: Wer sich nichts zuschulden kommen lässt, muss auch nichts verbergen. Aber wer sich nichts zuschulden kommen lässt, muss auch nicht überwacht werden.

Entgegnung auf die Rechtfertigung durch erhöhte Sicherheit und Terrorbekämpfung

- Kein noch so hoher Grad an Überwachung kann je völlige Sicherheit garantieren. Die Forderung nach mehr Überwachung mit Berufung auf erhöhte Sicherheit ist daher schrankenlos.

- Massenüberwachung wird mit Terror-Bekämpfung gerechtfertigt. Ein mögliches Ziel terroristischen Kalküls ist aber die Subversion der demokratischen Gesellschaft, und die Preisgabe der Privatsphäre ist diesem Ziel gerade zuträglich.

- Massenüberwachung wird mit Terror-Bekämpfung gerechtfertigt. Dem Terrorismus durch Vereitelung von Anschlägen habhaft zu werden, ist jedoch nur Symptom-Bekämpfung, und es werden nie alle geplanten Terror-Akte verhindert werden können. Um Terrorismus nachhaltig zu bekämpfen, müssen dessen Ursachen angegangen werden.

Die Nutzung von TOR schützt gegen solche Datensammlungen die die Privatsphäre von jedem gefährden könnte.

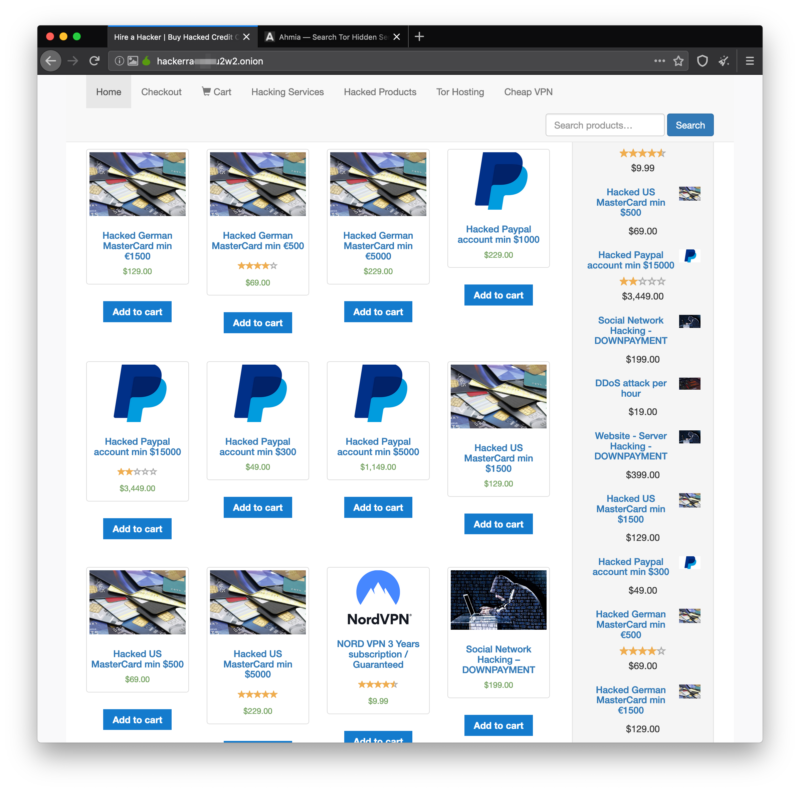

Illegales im Darknet

Im Darknet kann man so ziemlich alles kaufen. Dazu zählen zum Beispiel auch gestohlene Kreditkarten. Aber es werden auch Menschenteile, Waffen, Drogen und vieles mehr angeboten. Zum Glück kann man daher auch davon sprechen, dass dieses Netzwerk nicht jedermann einfach so zugänglich ist.

Viele der Angebote sind aber eigentlich auch Abzocke an Nutzern. Denn wer sich nun gestohlene Kreditkarten oder Drogen kaufen will, der wird sich ziemlich sicher nicht beschweren, wenn er einfach um sein Geld das er immer anonym und im Voraus zu bezahlen hat betrogen wurde. Daher sind geschätzter Weise derzeit mehr als 90% aller Angebote zu diesem Zweck im Darknet aufgelistet. Ein kleiner Teil wird sogar von bevorzugt US Behörden selbst in das Netz gestellt um vermeintliche Kriminelle die solche Waren kaufen oder suchen zu ertappen. Eine Praxis die in Europa nicht den Behörden erlaubt ist. Aber man kann sich da nie sicher sein mit wem man es als Anbieter zu tun hat.

Das Darknet daher auch seine „dunklen Seiten“

Kriminelle und Diebe werden wie viele andere völlig unmoralische und unethische Machenschaften im Nebel der Anonymität gefunden. Ich als Autor dieses Artikel betone, dass ich hiermit auch niemanden deshalb über das Darknet aufklären möchte. Anonymität sollte kein Grund sein um Strafdaten zu begehen!

Darknet Zugang – Wie nutzt man das Onion Netzwerk sicher?

Es gibt für den TOR Browser welcher alleine auf Firefox basierend ein sehr sicherer Browser ist. Es gibt auch verschiedene Apps die für Android zur Verfügung stehen,. Sonst wird noch Linux, macOS und Windows unterstützt. Es gibt keine Anwendung für iOS. Vorhandene Apps die den Namen Onion oder TOR tragen sind Fälschungen und sollten nicht geladen und benutzt werden.

Sorry nothing found. Please check shortcode attributes!Der Darknet Zugang ist ganz einfach erstellt

Der Zugang zum Darknet ist aber für Interessierte sehr schnell erledigt indem man sich den TOR Browser ladet und dieser ist bereits vollständig vorkonfiguriert. Daher nach der Installation ist alles in deutscher Sprache und selbsterklärend ausgeführt. Ein Risiko bei der Nutzung besteht nicht und man kann natürlich damit auch alle normalen Webseiten öffnen und verwenden.

Wie schnell ist das Darknet?

Also die Geschwindigkeiten sind abhängig von der zufällig gewählten Route die die Daten nehmen. Dies kann zwischen 1 bis 30MBit/s liegen. Wir testen die Geschwindigkeiten regelmässig und sehen eine aufwärtsbewegung in den letzten beiden Jahren, die auf stärkere Anbindungen aller TOR Nutzer zurückführbar ist.

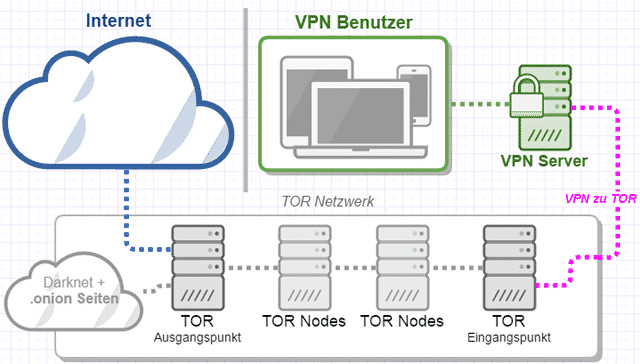

Warum man TOR nur mit einem VPN-Anbieter gemeinsam nutzen sollte!

Die Gefahr, dass man Opfer eines Scam im Darknet wird ist groß. Daher sollte man immer mit äußerster Vorsicht Seiten im Darknet besuchen oder verwenden. Am besten ist es, wenn daher auch beim Einrtitt in das Darknet zum Beispspiel über den TOR Browser keine Hinweise auf die reale IP Adresse möglich wird. Das erreicht man über VPN zu TOR Services.

Sicherheit im Darknet ist am Ende?

Es gab in den letzten Jahren zahlreiche Entdeckungen und Enthüllungen, und der Mythos des nicht angreifbaren und anonymen Netzwerkes von TOR/Onion wurde dadurch in den Grundfesten erschüttert.

Am aussagekräftigsten war aber die Mitteilung, dass ein ehemaliger TOR Entwickler von der NSA angeheuert wurden um eben TOR-Nutzer auch identifizieren zu können.

In erster Linie wird dies über ein technische Problem realisiert, indem ein Router immer auch die letzte IP-Adresse eines Nutzers sehen kann. Wenn man sich daher direkt von seinem eigenen gerät aus mit TOR Gateways verbindet und diese durch die NSA oder andere Geheimdienste manipuliert wurden, dann lässt sich die wahre IP-Adresse des Nutzers durchaus erkennen.

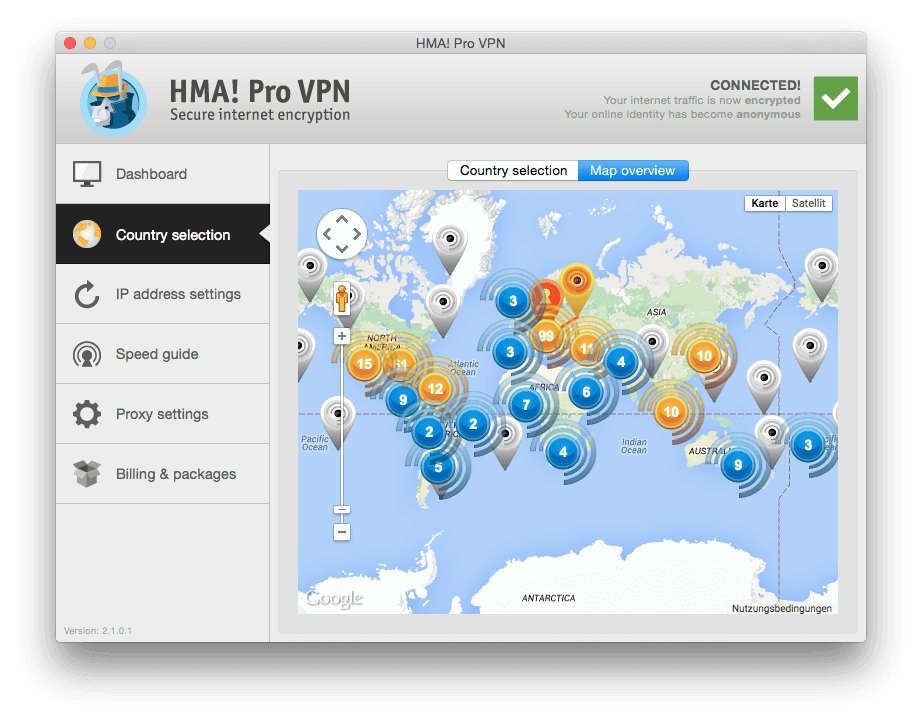

Um genau dieses Problem aber zu umgehen haben einige wenige VPN-Anbieter sich auch diese Technik zu nutze gemacht und bieten „VPN zu TOR“ Zugangsmöglichkeiten.

Man verbindet sich also mit einem TOR tauglichen VPN-Server bevor man dann das TOR-Netzwerk nutzt. Sollte daher einer der TOR-Gateways von Geheimdiensten manipuliert worden sein, so lässt sich dann nur noch auf die anonyme IP-Adresse des VPN-Anbieters schließen und der Benutzer bleibt damit im Verborgenen. Aber nicht alle VPN kann man dafür verwenden, üblicherweise führt die nicht sachgemäße Kombination aus VPN-Anbieter und TOR zu noch größeren Sicherheitsproblemen, weshalb man hier Wert auf die angebotene Technik legen sollte.

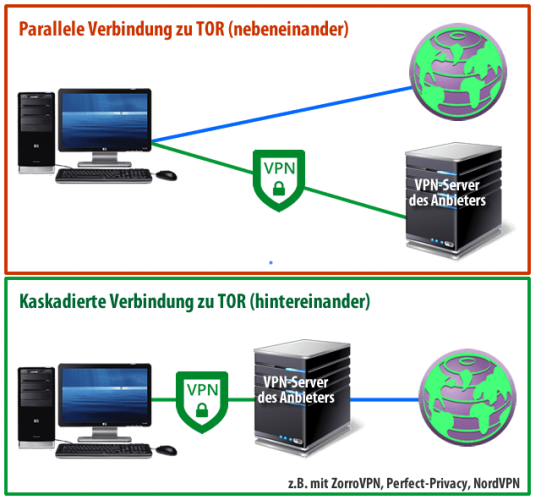

Wie kann man VPN mit TOR gemeinsam nutzen?

Sinn macht eine VPN Verbindung direkt zu TOR nur, wenn man dies „kaskadiert“ nutzt. Eine „parallele Nutzung“ bringt keineswegs mehr Sicherheit! Der wichtige Aspekt dabei ist das dies eine Kaskade und keine Tunnel in Tunnel Verbindung darstellt. Nur so ist sichergestellt, das der Eintritt in das Darknet nicht durch den eigenen PC erfolgt. Also TOR Browser mit einem VPN verwenden ist hier nur eine halbe Lösung gegenüber der echten Kaskade VPN zu TOR. Da bei der parallelen Verbindung der TOR Client immer noch am eigenen Gerät sich befindet und daher auch Enttarnungsmaßnahmen oder auch Verfolgung ermöglichen können (Sehr aufwendig aber theoretisch und praktisch möglich)

VPN mit TOR Anbindung

Die folgenden VPN bieten einen direkten Zugang „VPN zu TOR“ und sind daher verwendbar um das Onion/Darknet auch ohne TOR Browser oder besonders abgesichert zu verwenden.

TOR/Onion Anbindung über SOCKS5 Gateways

Multi-Hop VPN, keine Logfiles, unlimitierte Nutzung

Preis ab €8.95 im Monat

3 Server mit direkter TOR/Onion Anbindung

2-fach Multi-Hop an drei Routen, keine Aktivitäten Logfiles, maximal 3 Geräte zur selben Zeit

Preis ab €2.99 im Monat

NordVPN TOP Angebot

24 Monate NordVPN kann man jetzt nur um € 2,99/Monat + 3 Monate kostenlos verwenden!

Erstellt am: 28. Juli 2016

7 Gedanken zu “Was ist das Darknet? » Wie man es sicher mit TOR + VPN nutzt!”