Wer die Medien verfolgt hat die letzten Tage, der konnte vernehmen:

„Jetzt sind alle WLAN Netzwerke unsicher!“ oder „Forscher fanden neue WPA2 Lücke die alle WLAN-Router betrifft!“

Die Aufregung ist riesig, wie kann denn das nur sein? Ist nun alles für den Mist? Kann nun mein Nachbar auch meine Pornosammlung auf meinem PC einsehen? Grinst er deshalb so verschmitzt? – Fragen über Fragen, ich versuche hier mal ein wenig Licht ins aktuelle Geschehen zu bringen.

Inhaltsverzeichnis

Die modernen WLAN Router haben Sicherheitsvorkehrungen, damit fremde Nutzer nicht einfach den WLAN Router verwenden können.

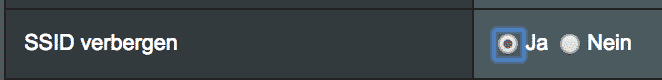

- Dazu zählt zum einen, dass sich die WLAN Namen verstecken lassen (SSID Namen). Damit haben es Angreifer des eigenen Netzwes schon etwas schwerer das Netzwerk überhaupt zu finden.

- Zum anderen wird die Verbindung und Authentifizierung drahtlos zum Netzwerk (WLAN oder auch Wifi) über eine spezielle Authentifizierungsmethoden mit Passwörtern erstellt. Dazu gibt es die verschiedenen Authentifizierungsverfahren die sich durchgesetzt haben: WPA, WPA2 oder auch auf besseren Routern OpenSystem. Diese drei Authentifizierungsmethoden bilden mehr oder weniger die Basis die auf allen heute verfügbaren Routern und auch Endgeräten wie Smartphone, Tablets, PCs usw vorhanden und unterstützt werden.

- Dazu kommt dann noch ein Verschlüsselungsverfahren das den Datenverkehr absichern soll, üblich ist hier AES oder auch CBC, wobei AES das am häufigsten eingesetzte Verfahren ist.

Was ist nur wirklich unsicher? ➜ Nur die „WPA2 Authentifizierung“

Durch einen Fehler der sich aber nun in allen gängien Routern und Endgeräten usw verbrreitet hat, können sich Nutzer auch ohne Berechtigung im Netzwer authetifizieren. Das bedeutet, sie können Teil des Heimnetzwerkes werden. Das ist insoferne natürlich nie gut, da viele Nutzer sich nur von Außen schützen, aber den anderen Computern oder Geräten Heimnetzwerk zumeist vollständig vertrauen.

Was können Angreifer nun machen?

Also zum einen muss sich ein Angreifer in der Reichweite des WLAN Netzwerkes befinden. Dann muss er den Namen des WLAN Netzwerkes kennen und erst dann kann beginnen sich theoretisch die Benutzerkennung zu besorgen die er braucht um sich selbst im Netzwerk anzumelden.

Wenn er das geschafft hat, dann kann er so wie jedes andere Gerät im Netzwerk verschiedene Dinge tun:

- Das Internet nutzen (Evtl. für Verbrechen um unentdeckt zu bleiben)

- Sich Zugang zu ungesicherten Geräten wie NAS, Webcams, Drucker oder natürlich auch PCs verschaffen.

- Einzelne Geräte übernehmen und mit diesen dann Zurgiff auf andere Geräte die einen höheren Vertrauenslevel benötigen erlangen! (zB auf das sonst gut gesicherte NAS)

Was sagt eigentlich das BSI dazu?

Der betreffende Abschnitt des BSI lautet:

Der betreffende Abschnitt des BSI lautet:

„Nutzen Sie Ihr WLAN-Netzwerk so, als würden Sie sich in ein öffentliches WLAN-Netz einwählen, etwa in Ihrem Lieblings-Café oder am Bahnhof. Verzichten Sie auf das Versenden sensibler Daten oder nutzen Sie dazu einen VPN-Tunnel. Auch das kabelgebundene Surfen ist weiterhin sicher. Unternehmen sollten ihre Mitarbeiter sensibilisieren und geeignete Maßnahmen zur Absicherung ihrer Firmennetzwerke ergreifen. Sicherheitsupdates wurden bereits von verschiedenen Herstellern angekündigt und sollten umgehend durch den Nutzer eingespielt werden, sobald sie zur Verfügung stehen,“ erklärt Arne Schönbohm, Präsident des BSI. (Link: Beitrag des BSI)

Wie kann man sich nun schützen?

Je nach Szenario gibt es einige Wege sich zu schützen. (Nein, dazu muss man keine weitere sinnfreie Sicherungssoftware kaufen!!!) Ich gehe jetzt eigentlich auch davon aus, dass die Sicherheitsprobleme mit WPA2 NICHT ausgeräumt werden, also das das Problem so lamnge besteht, als man seine bisherigen Endgeräte und auch seinen Router nutzen wird. Was schon eine Zeit lang der Fall sein dürfte. Daher ist es sinnvoll sich zu überlegen wie man damit leben lernt.

1. Die eigene WLAN-Netzwerkkennung verbergen (SSID)

Das einfachste um am schnellsten wirkungsvollste wäre es die eigene SSID zu verbergen. Das ist der Netzwserkname. Das geht eigentlich sehr schnell, hat aber den nachteil, dass man zukünftig den Geräten die sich neue verbinden wollen nicht nur das Passwort mitteilen muss, sondern auch den netzwerknamen (SSID) manuell bei der Verbindungsherstellung (einmalig) eingeben muss.

➜ Verberge die SSID deines Wifi Netzwerkes!

Der Nutzen daraus:

Der Effekt ist, dass ein potentieller Angreifer den Namen des Netzwerkes schon auch kennen muss um es angreifen zu können, was genaus sicher wie ein komplexes Passwort wäre dann.

2. Sicherheit aller Netzwerkgeräte überprüfen – Externe Zugriffe weitestgehend einschränken

In den meisten Heimnetzen gibt es auch geräte die aus Komfort meistens schlecht geschützt sind für den Zugriff aus dem eigenen Netzwerk. Zb NAS Systeme, Webcams, Drucker, USB-festplatten am Router usw.. Überprüfe jedes dieser Geräte, erlauben die eine Verwaltung oder Zugriff aus dem Netzwerk auch OHNE Passwörter? Kann man eventuelle Zugriffsmöglichkeiten einschränken? Muss die USB-Festplatte wirklich einfach so am Router hängen oder wäre nicht die Anschaffung eines professionellen und sicheren NAS besser?

➜ Überdenke jede Möglichkeit die sich für einen Angreifer ergeben kann, wenn er wie Du selbst im selben Netzwerk sich befindet.

3. Firewalleinstellungen am eigenen PC überpüfen

Der eigene PC ist auch Teil des Heimnetzwerkes. Hierbei sind oft die Zugriffseinstellungen innerhalb des eigenen Netzwerkes viel zu lax ausgelegt worden. Das muss in Angriff genommen werden. Sofern du eine Firewall eines Derittanbieters verwendest, überlege dir diese zu deinstallieren! Ja ich meine das so wie ich es hier ausdrücke: Verzichte auf fremde Firewalls auf Windows und auch auf MacOS, diese schaffen keine zusätzliche Sicherheit, sondern sie verschaffen Dir nur eine gefährliche und „falsche“ Sicherheit. Daher vertraue ausschließlich auf die vorhandenen Boardmittel: Windows Standard Firewall oder auch die MacOS Firewall.

➜ Aktiviere die eigene Firewall Deines Betriebsystemes, setze die Einstellungen auf „Standard“ zurück und beginne bei der koimmenden Konfiguration damit, dass Du immer sagst, dass Dein PC sich in einem öffentlichen Netzwerk befindet. Dann wird alles blockiert werden. Falls Du freigaben brauchst, dann führe diese einzeln und gezielt durch, nie in Bausch und Bogen!

4. Entferne Software, die potentielle Risiken beinhalten kann.

Viele Windowsnutzer laden sich jede kostenfreie Software auf den PC, installieren diese und öffnen damit meistens unbeabsichtigt dutzende Angriffsmöglichkeiten. Das mag alles harmlos klingen, aber wenn jemand sich im eigenen netzwerk befindet und aufgrund dieser neu geöffneten Sicherheitslücken Zugnag zu Deinem PC verschafft, dann kann er eventuell durch die damit gewonnene Vertrauensstellung auch auf Daten anderer geräte (NAS usw) einfach dann zugreifen!

Also jede Sicherheitslücke die man vermeiden kann, sollte man vermeiden. Und dazu gehört zum Beispiel „CCleaner„, sämtliche andere „Supersicherundgut-Software“ und auch die vermutlich nur für echte Experten gemachte „EchtGratisSoftware“!

Falls Du das nicht ausschließen kannst dass Du solche Software einmal installiert hattest, dann lösche lieber den gesamten PC, und setze Windows NEU auf.

➜ Warum? Weil Du kannst die Lücken vermutlich nicht selbst aufspüren (Sonst hättest Du nicht diese Gratis-Software installiert, denn Experten tun sowas nicht und ich meine das nicht ironisch!) und daher ist es in jedem Fall sicherer, ein komplett neues Windows zu verwenden und von Anfang an auf diesen Softwaremüll zu verzichten!

5. Verwende einen VPN-Service, welcher alle EIN- und AUS-gehenden Daten über einen sicheren Tunnel und verschlüsselt abwickelt.

Damit kannst Du Hacker, welche Deine Daten abfangen können austricksen. Auch das BSI hat diese Empfehlung ausgesprochen, weshalb wir darauf erneut hinweisen! Am besten solltest Du VPN 24h am Tag nutzen nicht nur im Heimnetzwerk, aber wegen der WPA2 Sicherheitslücke ist dies auch hier dringend angeraten. Wenn schon nicht wegen der Anonymität dabei, dann als Schutz vor Datenklau.

➜ Warum? Durch den VPN Tunnel werden die Daten verschlüsselt von Deinem Endgerät bis zum VPN-Server transferiert, bekannte Attacken die ein Abhören und Aufzeichnen Deiner übertragenen Daten durch eine „Man in the Middle Aktion“ zur Folge haben werden damit gesichert (umgangen). Das gilt für unsichere WLANs als auch natürlich nun im eigenen unsicheren WPA2 Netzwerk!

Erstellt am: 31. Oktober 2017

Der betreffende Abschnitt des BSI lautet:

Der betreffende Abschnitt des BSI lautet:

7 Gedanken zu “Die WPA2 Sicherheitslücke ➜ Die Fakten und Abhilfe dazu!”