Inhaltsverzeichnis

Wie kommt der Bundestrojaner auf Dein Gerät?

Vor kurzem haben wir einen Artikel über den Bundestrojaner veröffentlicht. (Der neue Bundestrojaner ist bereits im Einsatz). Viele Leser haben mich gefragt, wie der Bundestrojaner auf die Geräte der zu überwachenden Personen gelangen.

Ich werde versuchen dies an dieser Stelle einfach zu erklären. Die Methode, welche wir hier beschreiben, führt in mehr als 90% aller Anwendungen dazu, dass der Trojaner unbemerkt auf das gerät der Zielperson gelangt. Daher ist dies die favorisierte Methode der deutschen Überwachungsbehörden. Es gibt aber auch noch andere Wege, wie ein Smartphone, Tablet oder auch PC mit dem „FINFISHER“ Überwachungstrojaner infiziert werden können. Der physikalische Zugriff auf die Geräte ist jedoch meistens nicht ohne weiteres möglich, weshalb der beschriebene Weg sozusagen den „Normalfall“ darstellt.

Nutzer denen der Bundestrojaner installiert wird, merken davon nichts. Keine Schutzsoftware oder auch kein Virenscanner kann diesen Trojaner entdecken oder die Installation verhindern.

Die Installation über Mithilfe des Internetanbieters „zB. Deutsche Telekom“.

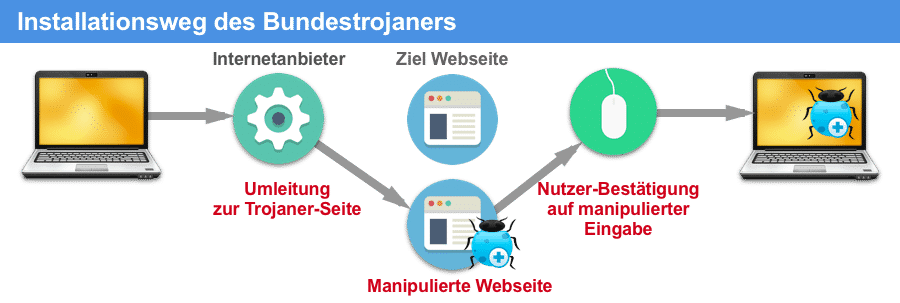

Der übliche Weg, wie der Bundestrojaner auf ein beliebiges Gerät kommt (Windows, Mac OS, Android oder auch Apple iPhones und iPad sind davon betroffen), ist über eine Weiterleitung von häufig benutzten Webseiten auf Seiten, welche speziell für den Nutzer präpariert wurden. Diese Umleitung wird vom Internetanbieter des Nutzers nach einer Anordnung von Behörden umgesetzt.

Das bedeutet, wenn ein Nutzer zum Beispiel seine E-Mails (zB.bei gmx.de) öfters abfragt, dann kann die „Deutsche Telekom“ diesem Nutzer bei dem nächsten Öffnen der Webseite im Browser auf eine gleich aussehende Seite leiten. Der Nutzer merkt diese Umleitung nicht, er sieht eine Seite welche auch mit der selben Domain angezeigt wird. Die präparierte Seite ladet allerdings unbemerkt in den Browser auch eine Installationssoftware des Bundestrojaners.

Da der Nutzer aber eine manuelle Bestätigung abgeben muss, damit diese Installationssoftware auch aus dem Browser direkt im eigenen Gerät installiert werden kann, wird auf der „präparierten Webseite“ zum Beispiel das Bestätigen beim „Einloggen“ dazu missbraucht. Also der Nutzer meldet sich normal an einer Webseite an, in dem Moment wo er aber den Button zum Anmelden betätigt, wird die Installationssoftware des Trojaners lokal ausgeführt. Natürlich unbemerkt. Im Anschluss öffnet sich die echte Webseite im Browser des Nutzers, welcher davon nicht mitbekommen hat.

Deutsche Internetanbieter helfen auf Anweisung von Behörden.

Betroffen sind alle mobilen Geräte aber auch Computer und Laptops.

Dieser Vorgang wird aber auch von anderen Internetanbietern wie Unitymedia, oder Mobilfunkanbietern wie O2, Vodafon, Telekom etc. umgesetzt. Dabei wird zielgerichtet diese Umleitungen nur für einzelne Nutzer durchgeführt. Der Vorgang dauert nur wenige Sekunden und wird vollautomatisch umgesetzt und daraufhin ist der Bundestrojaner installiert und kann damit sämtliche Tätigkeiten und Eingaben am betroffenen Gerät überwachen, speichern und auch aktiv an die überwachende Behörden melden.

Wie geht das, die Webseitenzugriffe umleiten?

Diese Umleitungen werden über DNS und auch verschiedene andere Umleitungsmöglichkeiten im Netzwerk des Internetanbieters bewerkstelligt. (Basis: Layer 2). Damit ist eine Wahrscheinlichkeit, dass dies bei einem Nutzer angewendet werden kann und erfolgreich ist bei mehr als 95%. Darum ist diese Installationsmethode auch die am meisten verbreitete.

Der Bundestrojaner wird auch „FINFISHER“ genannt. Die Hintergründe zu den „FINFISHER Entwicklern“ habe ich in einem vorigen Artikel genauer beschrieben. Hole Dir diese Informationen bitte aus dem verlinkten Beitrag. Das Besondere an der Software ist es auch, dass eine Entdeckung eigentlich unmöglich ist, die Anwendung kann sich selbst löschen und bei Bedarf auch selbstständig wieder nachladen. Einen eindeutigen Nachweis, dass man diesen Trojaner installiert hat, gibt es damit nicht.

Version des deutschen Bundestrojaners nun auch in Österreich.

Auch die österreichische Behörden haben erst vor wenigen Wochen einen Vertag mit dem Anbieter abgeschlossen, daher kann man davon ausgehen, dass „FINFISHER – Überwachungssoftware“ bereits auch in Österreich zum Einsatz kommt (Auch wenn es derzeit nur Testweise erfolgt). Klar ist auch, dass die gesetzlichen Rahmenbedingungen, welche dazu führen, dass die Internetanbieter wie A1, T-Mobile, Drei, UPC zur Mithilfe dabei verpflichtet werden, bereits in der Begutachtung zum Beschluss sich befinden. In Testphasen werden derzeit auch technische Machbarkeiten und Prozesse durchgespielt. Spätestens mit Sommer 2018 wird damit FINFISHER auch in Österreich flächendeckend gegen Personen zum Einsatz kommen können.

Fragen zum Bundestrojaner

Kann ich es verhindern, dass mir der Trojaner installiert wird?

Es gibt generell zwei Methoden wie der Torjaner auf Dein Gerät kommen kann:

- Physischer Zugriff und Installation auf das Gerät

- Über die beschriebene „Webseitenumleitung Deines Internetanbieters“

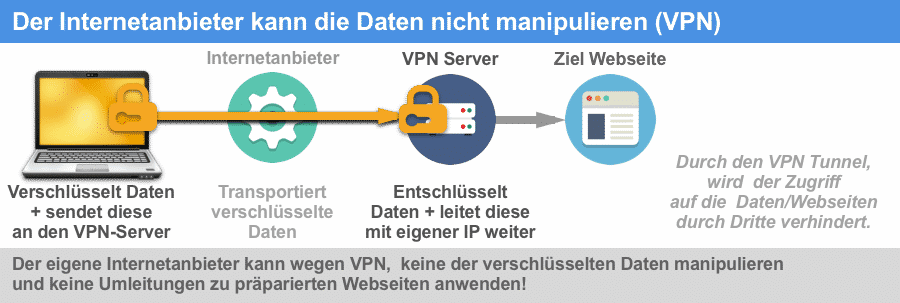

Im ersten Fall ist es notwendig, dass jemand auf Dein Gerät Zugriff hat und den Trojaner entsprechend installieren kann. Im zweiten Fall, wird der Trojaner über Deinen verwendeten Internetanbieter installiert. Das bedeutet, dass Du wenn Du dem Internetanbieter die Kontrolle über Deine Internet-Aktivitäten entziehst (Verwendung eines VPN Services und zwar ausnahmslos), dass dieser auch keine wirkungsvollen Umleitungen Deiner Aktivitäten steuern kann. Damit ist dieser Installationsweg nicht mehr umsetzbar und Du bist sicher.

Kann ich merken, wenn ich den Trojaner bereits installiert habe?

Nein. Du wirst weder mit Hilfe einer Software oder auch nicht manuell diese Trojaner auf Deinen Geräten entdecken können. Es gibt praktisch keine verräterischen Merkmale. Daher wenn Du sicher gehen willst, dann verwendest Du ein neues Gerät, welches Du niemals ungeschützt Deinem Internetanbieter nutzen hast lassen.

Schützt mich eine Firewall, oder ein Virenscanner vor der Installation?

Nein. Es werden dabei Sicherheitslücken in Deinem Betriebssystem als auch dem Browsern ausgenutzt. Firewalls und auch Virenscanner sind nicht in der Lage diese für Sie unbemerkte Installationsarten zu entdecken oder zu verhindern.

Welche Dinge kann der Bundestrojaner bei mir am Gerät tun?

Der Bundestrojaner ist ein hochentwickletes Tool das unglaublich klein programmiert wurde. In der vollen Ausstattung benötigt diese Software weniger als 5MB Größe auf Deinem Gerät. Damit sind sämtliche Betriebssysteminformationen abrufbar: GPS Daten, Bewegungserkennung über dem Beschleunigungssensor, Mikrofon und Lautsprecherzugriff, Sämtliche Bildschirmdarstellungen sind abrufbar sowie jede Texteingabe, Fotos, Videos, Kontaktdaten, SMS und so weiter sind abrufbar. Damit sind auch eigentlich verschlüsselte Nachrichten wie in Whatsapp, Telegram oder auch Signal Messenger sehr einfach verfolgbar.

Also der Trojaner hat genausoviel Zugriff auf alle Daten, wie das Gerät selbst oder Du als Nutzer hast.

Ist es erlaubt, dass mir jemand den Bundestrojaner installiert?

Ja, die gesetzliche Regelung sieht zwar das Einverständnis der Behörden voraus, ist aber klar auch gesetzlich geregelt. Interessant ist aber auch, dass deutlich mehr Installationen innerhalb Deutschlands bisher erfolgt sind, als die offiziellen Angaben dazu erkennen lassen. Deshalb kann man auch von einer eher unbürokratischen Möglichkeit für deutsche Dienste ausgehen. Auch ausländische Anforderungen werden berücksichtigt, so ist davon auszugehen, dass für die USA ebenso deutsche Bürger und auch Ausländer innerhalb Deutschlands damit ausgestattet werden.

Wie kann man sich vor dem Bundestrojaner schützen?

Im Grunde, wenn man die Installationsmethoden kennt, dann kann man auch diesen Möglichkeiten keine Chance geben und damit auch sicherstellen, dass der Trojaner nicht auf dem eigenen Gerät installiert wird.

Vorbereitung

Als erstes muss man sicherstellen, dass man den Trojaner nicht bereits installiert hat. Das ist am ehesten zu garantieren, wenn man ein neues gerät verwendet oder bei seinem bisherigen Geräten eine neue Festplatte oder Speicher verwendet (Betriebssytem zurücksetzen hilft nicht auf Smartphones!)

Die Installation verhindern

1. Physikalischen Zugriff ausschließen

Dann sollte man immer sicherstellen, dass niemand anders auf das Gerät Zugriff erhält, auch nicht für nur wenige Minuten!

2. Benutzer immer einen VPN!

Mit dem Gerät NIEMALS ohne eine aktive VPN Verbindung Webseiten öffnen oder das Internet benutzen. Verwende von Anfang an die Option: „KillSwitch“ auf Deinen Geräten.

Verwende zur Installation der VPN-Client Software die AppStores der Anbieter aber niemals den Webbrowser. In dem Moment wo Du mit einem Gerät den Webbrowser nutzt, und dies ohne eine aktive VPN Verbindung, kann Dein Internetanbieter auch Zugriff auf die übertragenen Daten erlangen und es besteht die Gefahr, dass der Trojaner bereits dabei installiert wird.

VPN Anbieter für „Sicherheit“ finden.

Hilfe & Beratung zum Schutz vor Überwachung oder Angriffen aus dem Netz.

Es gibt viele Organisationen und auch Personen, welche zu Recht Sorge darüber haben, dass die eigene Regierung mit diesen Überwachungsmassnahmen auch Druckmittel erlangen oder schwerwiegende Eingriffe in den Schutz der eigenen Kommunikation und Daten vornehmen kann.

Wir können mit dem Wissen aus erster Hand und Erfahrungen, dabei helfen, diese Überwachungsmassnahmen gänzlich auszuschließen. Wir bieten diese Hilfe und Beratung unentgeltlich an!

Bitte beachte auch, dass wir zwar einen LiveChat auf der Seite anbieten, für einfache Kommunikation und einfache Fragen zu den Themengebieten. Unser Verhaltenscodex erlaubt uns aber nicht, umfangreiche und komplexe Themengebiete, welche sicherheitsrelevante Auswirkungen haben können, per Chat zu besprechen. Dazu sind unserer Auffassung nach, nur persönliche und direkte Gespräche der richtige Rahmen.

Jedoch tun wir dies ausschließlich, wenn uns die möglichen Gefahren, wahrscheinlich erscheinen, oder es berechtigte Sorgen oder humanitäre oder demokratische Gründe dafür gibt, den staatlichen Überwachungsmassnahmen zu entgehen. (Beispiele: Journalisten, Whistleblower, Aktivisten für Frieden und Gerechtigkeit, Oppositionelle. etc)

Solltest Du daher eine entsprechende Beratung und Hilfe in Anspruch nehmen wollen, dann kannst Du uns kontaktieren unter unserer Adresse:

E-Mail: bt(at)vavt.de

Erstellt am: 12. März 2018

38 Gedanken zu “Wie kommt der Bundestrojaner auf Dein Gerät? Alle Deine Geräte können betroffen sein.”