Seit vielen Jahren warnen wir vor den schlecht gewarteten Routern, welche bei unseren Lesern häufig im Einsatz sind. Da die meisten Hersteller sich weder um Updates noch um bekannte Sicherheitslücken kümmern, werden Heimnetzwerke einer offensichtlichen Gefahr ausgesetzt. Lücken in den Betriebssystemen der WLAN-Router werden im Regelfall auch durch Kriminelle aber auch staatliche Stellen ausgenutzt. Der aktuelle Fall der in den Medien als „VPNFilter“ bekannten Schadsoftware, welche auf vermutlich mehr als 500.000 Geräten installiert wurde, zeigt eindeutig was dabei machbar und auch schädlich sein kann.

Die Firma Talos (Cisco Tochterunternhmen, welches auch im Auftrag des CIA Schwachstellen aufspürt für Spionage und Überwachung), hat in einem aktuellen Bericht die Schadsoftware „VPNFilter“ beschrieben. Betroffen davon sind zumeist Privathaushalte oder auch kleinere Firmennetzwerkrouter, der bekannten Marken Netgear, Linksys und TP-Link. Die ersten Infektionen lassen sich bis auf das Jahr 2016 bereits zurückverfolgen und gelang es damit den Urhebern und der Malware selbst bisher völlig unentdeckt zu bleiben. Das dieser Fall nun überhaupt publik wird, liegt daran, dass die Anzahl der Infektionen gerade in den vergangenen beiden Wochen drastisch zugenommen haben. Es wurden dabei Größere Mengen an Routern infiziert, welche in der Ukraine, Deutschland, Polen und auch anderen Ländern betrieben werden.

Inhaltsverzeichnis

Die Urheber der Malware sind bisher unbekannt.

Das damit staatliche Stellen aus Russland oder die Hackergruppe „FancyBear“ Ihre Finger im Spiel hat ist jedoch eine gezielte Manipulation der Tatsachendarstellung und wurde weder belegt noch näher recheriert. Viele Hinweise zeigen darauf, dass aber ein Geheimdienst (vermutlich Großbritannien der MI6) seine Finger dabei im Spiel zu haben scheint und es in einer FalseFlag Aktion auch jemanden in die Schuhe zu schieben versucht. Das sollte einen nicht wundern, denn das ist schlußendlich die Hauptaufgabe der Geheimdienste im CyberSpace. Wie in heute vielen Fällen werden einfach Dinge behauptet, welche später als Tatsache oder Belege ausgeführt werden und dann mit einer direkten Beschuldigung kombiniert wiedergegeben werden. Typische Massnahmen zur Manipulation und Irreführung durch die wiedergebenden Medien.

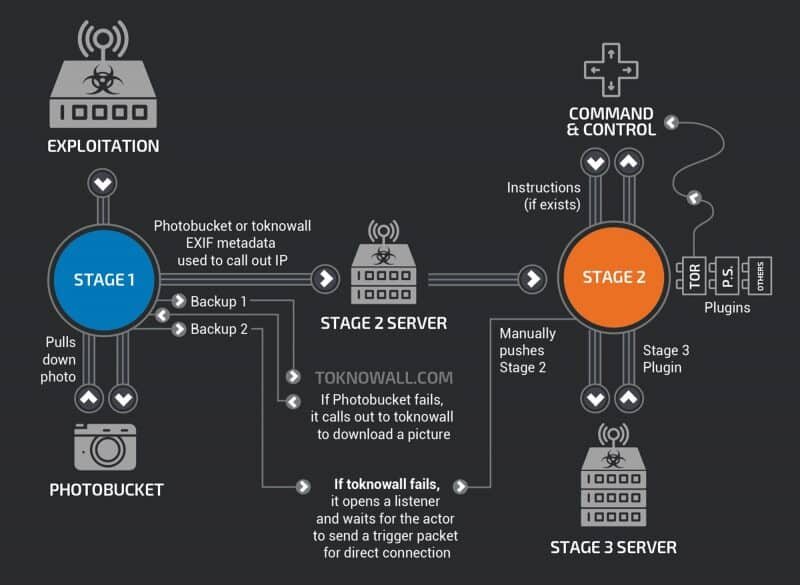

Mittlerweile hat das FBI eine .com Domain beschlagnahmt, welche mit den Infektionen im Zusammenhang stehen soll. Über toknowall.com sollten in einem BackUp Szenario der Malware Dateien nachgeladen werden um eine Infektion eines Routers sicherzustellen. Mittlerweile werden über die Verwendung der Domain aber durch das FBI und die CIA auch Nutzer der Router identifiziert. Weshalb wir an dieser Stelle auch darauf hinweisen wollen, dass es nicht gerade sinnvoll ist, diese Domain nun im eigenen Browser öffnen zu versuchen.

Das Ziel der Malware „VPNFilter“ auf den Routern besteht aus zumindest den folgenden Zwecken:

- Eine Filterung von Webanfragen und von Daten welche über die Router gesendet und empfangen werden. Insbesondere auch Passwörter oder Zugangsdaten zu Webkonten.

- Die Weiterleitung von Daten welche über den Filter gefunden werden an die Urheber der Malware oder auch das dynamische nachinstallieren von zusätzlichen Codezeilen auf den Routern.

- Die Deaktivierung des Routers, was aber immer nur ein temporärer Zustand wäre, da die Malware den Router dabei nicht dauerhaft zerstören würde (Wie es in manchen Medien falsch dargestellt wiedergegeben wird). Man könnte damit aber tausende Nutzer innerhalb von wenigen Minuten zumindest vom Internet trennen.

Die Infektionswege wurden professionell durchdacht und ausgeführt.

Der Ablauf einer Infektion mit VPNFilter Auch die technische Umsetzung von VPNFilter legt nahe, dass es sich hier um eine professionell durchgeführte Malware-Kampagne handelt. So ist das Ganze in drei Stufen gegliedert, die allesamt einen Backup-Angriffsweg beinhalten, wenn der erste fehlschlägt. Nach der ursprünglichen Infektion, die sich unterschiedliche Lücken in Linux und dem in solchen Geräten viel genutzten Minimalsystem Busybox zunutze macht, folgt etwa der Versuch ein Foto von Photobucket herunterzuladen, in dem in den EXIF-Daten eine IP-Adresse versteckt ist, über die dann weiter Schadroutinen nachgeladen werden. Versagt der Weg über Photobucket, wird statt dessen die Domain toknowall.com verwendet – die nun eben vom FBI beschlagnahmt wurde. Das daher aber rein kriminelle Aktivisten dafür verantwortlich sein sollen, das wird damit eigentlich ausgeschlossen. Denn bei den sehr professionell ausgeführten Infektionsroutinen wurde darauf wert gelegt, unentdeckt aber mit fast 100%iger Wahrscheinlichkeit jeden Router zu infizieren. Kriminelle nehmen meistens eher den einfachsten Weg und begnügen sich mit den einfach zu beeinflussenden Faktoren.

Wie kann man sich davor schützen?

Man kann generell die Malware am Router durch einen Hardware-Reset (Anleitung dazu) löschen. Das bedeutet zwar, dass sämtliche Einstellungen am Router auch gelöscht werden, ist aber am effektivsten. Dabei sollte man aber beachten, dass dadurch die Infektionsgefahr ja noch nicht gebannt wurde. Also einer erneuten Infektion kann man dennoch zum Opfer fallen. Daher sollte man die kommenden Wochen auch nach Updates für den eigenen Router Ausschau halten.

Was derzeit aber noch überhaupt nicht bekannt ist, mit welchen Methoden die Erstinfektion der Router stattfindet. Dazu gibt es bisher keinerlei Hinweise und daher gibt es auch keine wirklich sinnvollen Hinweise dafür, wie man sich davor schützen könnte!

Schwierige Situation Für die Nutzer gibt es wenig Möglichkeiten sich vor solchen Attacken zu schützen. Der generelle Hinweis immer alle Updates rasch einzuspielen gilt zwar auch hier, das bringt aber natürlich nur etwas, wenn die Hersteller auch wirklich laufend solche Updates liefern – was oft nicht der Fall ist. Insofern sollte auch bei Routern die – im besten Fall: automatische – Update-Versorgung durch den Hersteller künftig eine wichtigere Rolle bei der Kaufentscheidung einnehmen.

Betroffene Router / Modelle

Symantec hat mittlerweile eine Liste an Routern veröffentlicht, welche davon betroffen sein können:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software

- TP-Link R600VPN

Der aktuelle Stand.

Da bisher eben die Infektionsart der Malware noch nicht bekannt ist, gibt es auch keinen Weg sich davor aktiv zu schützen. Nutzer betroffener Geräte können vorsorglich die Router auf den Werkszustand zurücksetzen und sollten auf mögliche kommende Updates der Hersteller warten. Eine erneute Infektion mit „VPNFilter“ wird dies aber nicht verhindern können. Es ist derzeit nicht bekannt, dass dadurch Daten innerhalb der Netzwerke manipuliert oder auch gestohlen werden konnten, daher ist es auch sicherlich übertrieben hier davon auszugehen, dass es sich um ein akutes Problem handeln würde.

Man sollte sich aber auch darüber bewusst sein, dass diese Entdeckung und wie diese an die Medien und Nutzer kommuniziert wird, einer Kampagne gleicht, welche den Ursprung bei einem westlichen Geheimdienst haben dürfte. Daher sollte man die vermeintlichen propagandistischen Ansätze dabei nicht übersehen und sich nicht dadurch beeinflussen lassen.

Erstellt am: 24. Mai 2018