Inhaltsverzeichnis

Apple neues Big Sur Betriebssystem (Nov. 2020) hat Lücken, die den ungehinderten Zugriff ermöglichen sollen!

Das neue Upgrade des MacOS Betriebssystems, das im November 2020 erschienen ist, brachte eine scheinbar belanglose Neuerung, nämlich, dass Verbindungen verschiedener Apple Apps ohne Regeln der eigenen Firewall zu folgen direkt mit Apple kommunizieren. Dies hat zur Folge, dass VPN Nutzer die Ihren Client auf dem Big Sure Rechner installiert haben, durch Apple oder Apps die diese Firewall Lücke nutzen auch enttarnt werden können.

Entdeckt hatte diese Hintertür der neuseeländische Sicherheitsforscher Maxwell in einer Beta von macOS Big Sur. Ihm zufolge ignoriert beispielsweise die Karten-App Maps jegliche „NEFilterDataProvider oder NEAppProxyProviders“, die ein Nutzer eingerichtet und aktiviert hat.

Der Mac App Store unter Big Sur umgeht ebenfalls jede Firewall. Der Traffic des App-Marktplatzes sei für Firewalls unsichtbar. Apps seien somit in der Lage, sich der Kontrolle des Nutzers zu entziehen oder sämtlicher vom Nutzer getroffenen Sicherheitseinstellungen. Anfänglich sei man davon ausgegangen, dass Apple diese Hintertür mit der finalen Version von macOS 11 Big Sur schließe. Das ist jedoch nicht der Fall. Big Sur hat offenbar absichtlich diese Hintertüren und Umgehungen der Firewallregeln der Nutzern vorgesehen.

Big Sur Sicherheitslücke – Videoerklärung

Apple Anwendungen öffnen Ports nach Außen trotz gesetzter Firewall Regel

Wie man an dem folgenden Beispiel sehen kann, hat Big Sure Firewall die nach Außen geöffneten Verbindungen zu Apple Service nicht verhindert. Das die nun offenen Verbindungen ständig offen gehalten werden, bedeutet auch, dass durch diese umgekehrt diese Anwendungen lokal auch gesteuert werden können. Ein externer Zugriff auf den eigenen Rechner kann man nun daher nicht mehr verhindern.

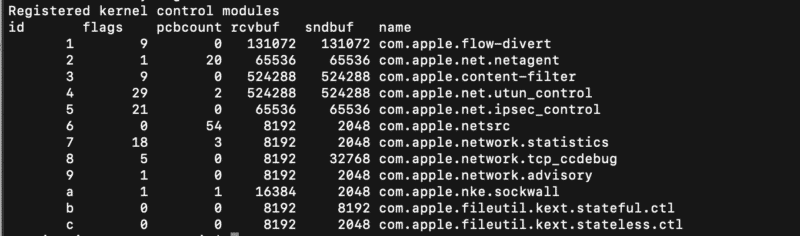

Bei blockierten ausgehenden Verbindungen zeigt sich mit dem Befehl „NETSTAT“ folgende offenen Verbindungen zu Apple Servern. Diese Services wurden nicht nur in der Firewall blockiert sondern auch im Betriebssystem Einstellungen deaktiviert, sind aber dennoch aktiviert worden.

Was heißt das nun konkret?

Wer Big Sur verwendet und auch wenn er einen VPN Service dabei verwendet, kann weil die Apple Apps direkt und ohne dessen VPN-Tunnel kommunizieren können, die reale IP Adresse der Nutzer erkennen. Zusätzlich ist anzunehmen, dass die Apps eben auch auf Anforderungen von Außen, die nicht mehr kontrollierbar sind, angesprochen werden können. Also Zugriff von Außen ohne Kontrolle ist damit ebenfalls möglich!

Konkrete Auswirkungen von „Big Sur“ auf die Integrität der Nutzer:

- VPN Nutzer können durch die Übermittlung von Daten an Apple Server mit der realen IP Adresse enttarnt werden.

- Jeder „Big Sur Rechner“ kann auch durch Apple Server direkt kontaktiert werden, keine Firewall kann dies nun verhindern. (In jedem Fall ist ein Zugriff von Extern, über die ausgehend geöffneten Verbindungen möglich)

- US Behörden erhalten über den US-Patriot Act auch Zugriff auf einzelne Rechner durch Apple, zu jeder Zeit.

Warnung daher für alle Mac Nutzer:

Wer Big Sur noch nicht installiert hat, der sollte, wenn er Schutz durch VPN Services nutzen möchte, unbedingt die Finger davon lassen!

US Behörden verlangten immer einen ungehinderten und unversperrbaren Zugriff.

Nun gibt es diesen.

Aus verschiedenen Kreisen ist auch zu vernehmen, dass diese Umgehung der Firewall Regeln auch auf Geheiss einiger US Dienste geschehen sei, denn dadurch lassen sich macOS Geräte wie auch Apple iOS Geräte nun nicht mehr durch strikte Firewallregelungen oder auch VPN Services vor deren Zugriff schützen.

Mit den nun in BigSur vorhandenen Firewallregeln hat der Nutzer selbst keine Kontrolle darüber welche Daten das Gerät verlassen oder auch davon empfangen werden können.

Das sich US Dienste wie NSA oder FBI darüber nun freuen werden ist klar. Ob diese nun der Grund für diese Sicherheitsänderungen bei Apple darstellen ist aber natürlich unbekannt. Das aber US Dienste Apple jederzeit Zugriff gewähren lassen müssen ist gesetzlich im Patriot Act verankert und keine Verschwörungstheorie.

Häufige Fragen zu Big Sur

Nein. Big Sur blockiert das Funktionieren der Firewall Regeln und daher können Apple Apps und auch Externe ohne den Schutz der Firewall regeln mit dem Gerät oder das gerät mit der realen IP-Adresse kommunizieren. Der Nutzer der sich hinter einem anonymen VPN-Server verstecken möchte, kann dadurch einfach enttarnt werden.

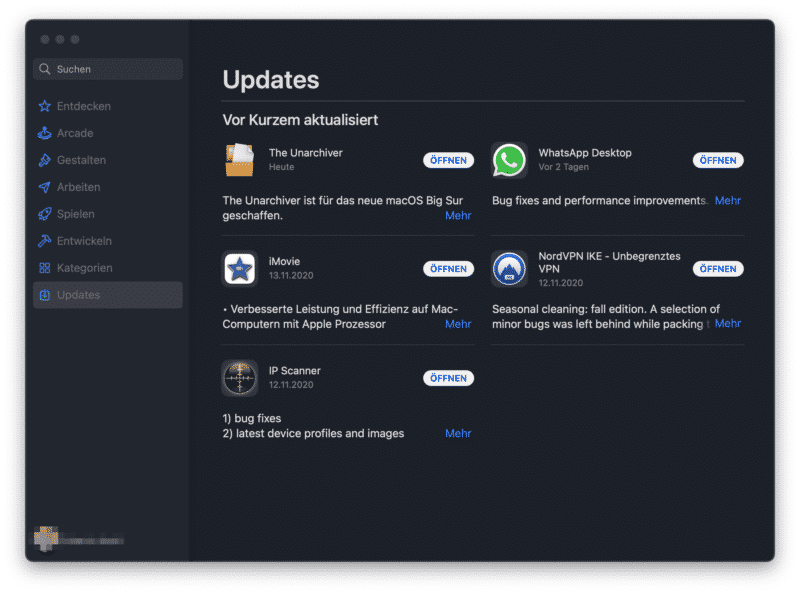

Nein, auch NordVPN App leitet zwar alle Daten über den VPN Tunnel, jedoch auch hier werden zb der App-Store von Apple direkt und ungeschützt nach Außen kommunizieren können.

Ich gehe nicht davon aus, dass es eine unbeabsichtigte Lücke darstellt. Zumal auch bereits im Beta Stadium entsprechende Berichte von Entwicklern veröffentlicht wurden und Apple da nicht darauf reagierte. Es ist eher ein geplanter Umbau des Sicherheitskonzeptes, das nun Zugriff von Außen als auch Kommunikation von Innen ungeschützt und mit realer IP Adresse uns ermöglichen soll.

Da es kein Problem ist, dass man auf Anwendungebene lösen kann, halte ich es für ausgeschlossen, dass irgend ein VPN nun zu 100% alle Daten über einen VPN Tunnel leiten wird können. Der einzige Weg ist noch, vor dem MacOS system einen VPN-Router zu verwenden, der die Verbindung zum VPN-Server aufbaut.

Wie gesagt, niemand geht davon aus, dass die absichtliche Umgehung von Firewall Regeln einfach so passierte. Ebenfalls wurde noch im Beta Stadium von vielen Sicherheitsforschern darauf hingewiesen und Apple hat dies unkommentiert ignoriert. Daher ich gehe davon aus, dass diese Firewallumgehungen geplant und beabsichtigt sind und bleiben werden.

Ja, definitiv ist es möglich, dass Apple selbst und eventuell andere von der eigenen Firewall und anderen Schutzmassnahmen unbemerkt auf das gerät zugreifen werden.

Die VPN Services schützen weiterhin auf Big Sur vor Abmahnungen oder das Webseiten die Identität des Nutzer erfahren. Um allerdings sicher davor zu sein, dass auch Apple oder eventuell US Behörden auch nicht die eigene IP kennen, schützt kein VPN Service nun aktuell nicht mehr. Ausnahme: VPN auf einem Router davor verwendet.

Ja und nein. KillSwitch verhindert, dass sich Daten ohne einen aktiven VPN Tunnel übermittelt werden, die Ausnahme sind jedoch Daten die zu Apple Servern gehen. Diese werden MIT oder OHNE aktivem VPN Tunnel unabhängig von den KillSwitch regeln übertragen, mit der realen IP Adresse.

Das hängt davon ab, wenn Du eine Timemachine verwendest, dann kannst Du damit recht einfach zu Catalina zurück wechseln.

Andernfalls musst Du die Festplatte komplett löschen und MacOS Catalina von einer externen Quelle erneut installieren. Siehe hier: https://macpaw.com/de/how-to/downgrade-macos-big-sur

VPN Anbieter auf Big Sur getestet:

Wir haben die folgenden VPN Services auf Big Sur getestet und dabei beobachtet ob die Firewall Regeln die alle Daten über den VPN-Tunnel leiten sollten angewendet werden. Dabei haben wir Daten des Apple Appstores protokolliert.

NordVPN IKEV2

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

Surfshark VPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

VyprVPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

OVPN

- Positiv, Apple Appstore kommunizierte über den VPN Tunnel

CyberGhost VPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

Hide.me VPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

PureVPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

SaferVPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

IPVanish VPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

ExpressVPN

- Negativ, Apple Appstore kommunizierte nicht über den VPN Tunnel

Perfect-Privacy VPN

- Positiv, Apple Appstore kommunizierte über den VPN Tunnel

Mullvad VPN

- Positiv, Apple Appstore kommunizierte über den VPN Tunnel

Wir können anhand dieser ausgewerteten Testinstallationen, bei denen die jeweils neuesten VPN-Anwendungen der VPN Anbieter verwendet wurden, dass diese Service auf Big Sur alle es nicht verhindert haben, dass der Apple Appstore direkt und unter Veröffentlichung der realen IP Adresse kommunizierte.

Der VPN Service „Mullvad VPN“ antwortete bereits auf das Problem

Großes Nein zu Big Sur: Mullvad verbietet Apple-Anwendungen, die Firewall zu umgehen

Trotz der Änderungen, die Apple mit der Veröffentlichung von Big Sur am MacOS vorgenommen hat, können wir bestätigen, dass die Mullvad-Anwendung immer noch wie beabsichtigt funktioniert, da sie Apples eigenen Anwendungen nicht erlaubt, unsere VPN-Firewall zu umgehen.

Beginnend mit Big Sur, der neuesten Version von MacOS, die am 12. November 2020 veröffentlicht wurde, schließt Apple seine eigenen Anwendungen von den APIs der Inhaltsfilteranbieter aus. Infolgedessen ist jede Netzwerküberwachungs- und Sicherheitssoftware, die diese APIs verwendet, nicht in der Lage, den Datenverkehr von Apple-Anwendungen zu erkennen und zu blockieren.

Mullvad verwendet keine APIs von Inhaltsfilter-Anbietern, um das Gerät zu sichern. Stattdessen verwenden wir die Packet Filter (PF)-Firewall, die in das MacOS integriert ist. Dabei handelt es sich um eine Paket-Firewall und nicht um eine Anwendungs-Firewall, was bedeutet, dass sie keine Pakete von irgendwelchen Anwendungen, einschließlich Apples eigenen Anwendungen, ausschließt.

Mit anderen Worten, unsere Verwendung der PF-Firewall lässt nicht zu, dass Apple-Anwendungen durchsickern, wenn Mullvad VPN das Internet blockiert. Wir haben dies überprüft, indem wir den Netzwerkverkehr von außerhalb des Apple-Rechners beobachtet haben.

Es ist erwähnenswert, dass Big Sur und seine Vorgänger so gebaut sind, dass sie davon ausgehen, dass sie jederzeit mit Apple sprechen können, aber wenn wir es nicht erlauben, tauchen ein paar unerwünschte Nebenwirkungen auf. Zum Beispiel dauert es manchmal länger, bis die Tastatur aus dem Schlafmodus aufwacht. Oder in bestimmten Situationen dauert es länger, bis die Mullvad-App erkennt, dass der Computer online ist.

Diese Probleme können jedoch nur gelöst werden, wenn man sich dafür entscheidet, den Datenverkehr zu Apple durchsickern zu lassen. Wir halten sie für einen vernünftigen Kompromiss, um strenge Sperrregeln zu erreichen.

Erstellt am: 18. November 2020

6 Gedanken zu “Vorsicht: Big Sur umgeht Firewall-Regeln und enttarnt jeden VPN Nutzer”